4.3 密钥分存和密钥共享 - 数据结构 - 机器学习

数据结构 - 机器学习

深度学习

当前位置:首页 » 区块链精品文章 » 正文

4.3 密钥分存和密钥共享

1171 人参与 2018年09月12日 14:32 分类 : 区块链精品文章 评论

现在我们了解了各种保存密钥的方法,但在这些方法里,我们总是把密钥保存在一个地方:要么锁在保险箱,要么保存 在软件中或打印在纸上。这会造成一个问题:一毁俱毁。当然,我们可以为密钥建立备份,这可以降低密钥丢失或损坏的风险(可获取性),但同时会增加密钥被盗 的风险(安全性)。那是否存在一种方法,可以使密钥的可获取性和安全性都得到提高?答案是肯定的。密码学上有一种称为“密钥分存”的技术,就可以做到这一 点。

方法如下:密钥被分成N个片段,只要我们获得其中的K个片段,就可以把原密钥重新还原。但如果获得的片段数量少于K,就无法知道关于密钥的任何信息。

要实现上述效果,把密钥简单地切分成若干片段是不行的,这样的话,每一个片段都会透露密钥的部分信息。[1]所以,密钥分存并不是简单地切分密钥,而是将密钥转换成若干“子密钥”。

举个例子,我们设定N=2,K=2,意味着我们把想要加密的密钥(原密钥)转换成两个子密钥,只有同时获得 这两个子密钥才能拼出原密钥。我们把原密钥称为S,S是一个很大的数字(比如128位)。然后,我们可以随机产生另一个128位的数字R,让R作为其中的 一个子密钥,那么另外一个子密钥就是S⊕R(⊕代表逻辑算符互斥,exclusive OR,或缩写成XOR,也叫异或),我们把S⊕R称为“密文”。然后,我们把子密钥R和密文S⊕R保存在两个不同的地方。单独根据子密钥R或密文都无法知 晓原来密钥的任何信息,但如果我们同时得到R和S⊕R,我们可以通过异或逻辑运算得到原来的密钥。[2]

N和K相等时,我们总是可以这样做:对于之前的K-1个子密钥,我们可以生成N-1不同的随机数,最后一个子密钥就是原密钥与所有其他N-1个子密钥的异或。但如果N大于K的话,这个技巧就行不通了。我们需要借助其他代数方法。

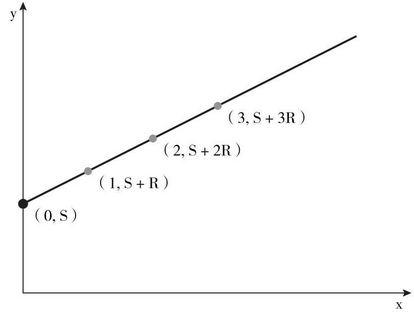

图4.4中,我们是如何生成子密钥的呢?首先,我们把S标记在Y轴上(0,S),然后经过该点画一条直线,斜率随机,接下来,我们就可以在这条线上挑一些点,要多少有多少。这样,我们就得到N个子密钥,并且K=2。

图4.4 密钥分存的几何示例(N=2)

注:S代表原密钥,被编码成一个大的整数,图中斜线的斜率随机。斜线上的点(主要是它们的Y坐标 S+R,S+2R,…)代表子密钥。连接任何两个点,都可以得到S[两点连线,延长,与Y轴的交点就是S(黑点)]。若是只有一个点,又无法确定斜率(斜 率随机),就无法得到S。

为什么我们得到两个点就可以还原原密钥呢?首先,连接两个点可以得到一条直线,这条直线和Y轴的交点就是 S。然而,如果只有一个点,将得不到任何信息,由于直线斜率是随机的,所以,通过该点的任何直线都有可能是我们生成子密钥所采用的那条直线,但所有直线和 Y轴的交点都不同。

上述方法中,有一点很精妙:要让这个方法在数学上行得通,我们需要找一个足够大的素数P取模。P不需要和原 密钥有任何关系,只需要足够大就可以。S的值在0和P-1之间(含0和P-1)。上文中,我们说通过S画直线并在直线上挑选一些点,实际操作时,我们其实 是生成一个介于0到P-1的随机数R,并生成下列点:

x=1,y=(S+R)mod P

x=2,y=(S+2R)mod P

x=3,y=(S+3R)mod P

原密钥对应的坐标为x=0,y=(S+0×R) mod P,其实就x=0,y=S。

上述方法在K=2,N为任意数字的情况下都有效,例如,如果N=4,就是生成4个子密钥,并保存在4个不同的设备里。万一有人偷了其中的一个,他对密钥仍一无所知。即使丢了两个子密钥,你也仍然可以通过另外两个子密钥来得到原密钥。

上述方法可以进一步扩展:我们可以用任何的K和N(只要保证K<N)来实现密钥分存。在图4.4中我 们用一条直线进行密钥分存,在代数中,直线就是自由度为1的多项式。如果K=3,我们就要用抛物线来实现,抛物线是自由度为2的多项式。我们可以用表 4.1中所示公式来表达这一递进系列。

表4.1 密钥分存的数学原理

注意,如果使用自由度为k-1的曲线上的若干点来进行密钥分存,那么,为了还原原密钥,至少需要得到K个点的数据。

数学上,拉格朗日公式表明,如果要回归一条自由度为k-1的曲线,需要获得至少K个点。最简单的例子就是, 用尺子连接两个点,就可以得到一条直线。因此,如果我们将原密钥转换成N个子密钥,除非黑客获得了K-1个子密钥,否则原密钥就是安全的,换个说法,我们 最多可以承受N-K个子密钥被泄露。

当然,密钥分存并不是比特币的专用技术。你可以将你的密码进行密钥分存,然后把子密钥告诉你的朋友,或把它 们放在不同的地方。但是,实际上并不会有人真的这么做。一方面这么做不太方便,另一方面,目前市场上也有其他的安全机制,例如使用短信进行双重验证。但对 于比特币而言,如果你选择本地保存密钥,那么双重验证等安全机制就不适用了,我们无法通过短信验证码的方式来控制比特币账户。当然,在线钱包则不同,我们 会在下一节讨论。不过,在线钱包和本地储存的区别不大,类似的问题总是存在,只不过换了一种方式。毕竟,在线钱包的服务商在保存密钥的时候也不能只使用一 种安全措施。

门限密码(threshold cryptography)

密钥分存还是有一个问题:密钥分存之后,如果我们后面要用原密钥来签名,那就需要取得子密钥,还原成原密钥,然后才能签名。这个过程有可能被黑客乘虚而入,盗取密钥。

密码学可以解决这个问题。如果子密钥储存在不同的设备中,可以以去中心化的方式还原原密钥,而不是在某台设 备上完成。这种技术叫“门限签名”(threshold signature)技术。典型的例子就是使用双重安全机制的电子钱包(N=2且K=2),如果两个子密钥分别保存在个人电脑和手机上,你可以在电脑上发 起付款,这时,电脑会生成一个签名片段,并发送到你的手机上,然后,手机会提示你付款信息(包括收款人、金额等),然后等待你确认。如果你确认了付款信 息,这时,手机会利用它的子密钥完成整个签名,然后广播到区块链上。万一黑客控制了你的电脑,试图把比特币转到他的账户,你根据手机上的付款信息就知道有 问题了,从而不会确认这笔交易。门限密码涉及的数学细节比较复杂,此处我们不展开讨论。

门限签名

门限签名

门限签名是密码学中的一项技术,将一个密钥切分成不同片段,分别储存,在交易签名时无须还原原密钥。而多重签名是比特币脚本的特性,把一个比特币账户的控制权交给多个密钥,这些密钥共同保障账户安全。门限签名和多重签名都能克服密钥单点保存的缺陷。

多重签名

还有另外一种方法可以克服密钥单点保存的缺陷,即多重签名(multisignatures),这个名词在 第3章曾出现过。通过比特币脚本,可以直接把一个比特币账户的控制权交给多个密钥,而不是将密钥分存。这些密钥可以保存在不同的地点,并分别生成签名。当 然,最终完成的交易的信息还是会保存在某台设备上,但即使黑客控制了这台设备,他所能做的也只不过阻止这个交易被广播到整个网络上去。没有其他设备参与, 他无法生成出一个正当有效的多重签名。

举例来说,假设本书的作者安德鲁(Andrew)、阿尔文德(Arvind)、爱德华(Ed)、约什 (Joseph)和史蒂文(Steven)是一家公司的创始人——也许我们就是依靠出售这本书的版权来创建公司——那这家公司就有许多的比特币了。我们可 能会用多重签名来保护这些比特币。我们5个人,每人都有一对密钥,我们可以用其中的3个签名来保护冷储存——一笔交易需要5个人中至少3个人的签名才能完 成。

这样,只要我们5个人在不同地方且使用不同的安全措施保存各自的密钥,那么比特币就会相当安全。黑客必须盗取我们当中3个人的密钥,才能盗取比特币。即便我们其中一个或两个背弃了我们,他(们)也无法卷款而逃,因为他们还需要另一个签名。[3]同时,如果我们其中一个遗失了密钥,其他人还是可以取出比特币,并转到新的账户,重新设置密码。总而言之,多重签名可以比较妥善地管理在冷储存端的大额比特币,任何重大事项都需要多人的参与才能实现。

上文中,我们说到,人们使用门限签名技术的原因是为了实现双重安全机制或多重安全机制,使用多重签名技术的原因是为了实现多人对共同财产实现共同控制。实际上,这两种技术都可以实现上述两种目的。

[1] 《鹿鼎记》里的藏宝图储存方法在现实中是不可取的,因为不需要搜集齐八旗手中的碎片,只需要有几旗的就可以猜出整个藏宝图。——译者注

[2] 在密码学中,上文的“原密钥”通常称为“明文”,“R”称为“密钥”,S⊕R称为“密文”。——译者注

[3] 用这个方法倒是可以防止银行工作人员卷款而逃,可见科技的进步确实可以改善传统行业的一些薄弱环节。——译者注

来源:我是码农,转载请保留出处和链接!

本文链接:http://www.54manong.com/?id=407

微信号:qq444848023 QQ号:444848023

加入【我是码农】QQ群:864689844(加群验证:我是码农)

- 区块链让金融法制的执行走向智能化2018-09-25 15:51

- 3.3 编码/解码算法2018-08-25 18:00

- 5.3 PoS机制2018-09-30 14:46

- 3.2 网络节点架构2018-10-15 11:10

网站分类

- 数据结构

- 数据结构视频教程

- 数据结构练习题

- 数据结构试卷

- 数据结构习题解析

- 数据结构电子书

- 数据结构精品文章

- 区块链

- 区块链精品文章

- 区块链电子书

- 大数据

- 大数据精品文章

- 大数据电子书

- 机器学习

- 机器学习精品文章

- 机器学习电子书

- 面试笔试

- 物联网/云计算

标签列表

- 数据结构 (39)

- 数据结构电子书 (20)

- 数据结构习题解析 (8)

- 数据结构试卷 (10)

- 区块链是什么 (261)

- 数据结构视频教程 (31)

- 大数据技术与应用 (12)

- 百面机器学习 (14)

- 机器学电子书 (29)

- 大数据电子书 (37)

- 程序员面试 (10)

- RFID (21)

最近发表

- 找出数组中有3个出现一次的数字

- 《百面机器学习》电子书下载

- 区块链精品电子书《深度探索区块链:Hyperledger技术与应用_区块链技术丛书》张增骏

- 区块链精品电子书《比特币:一个虚幻而真实的金融世界》

- 区块链精品电子书《图说区块链》-徐明星 & 田颖 & 李霁月

- 区块链精品电子书《是非区块链:技术、投机与泡沫》-英国《金融时报》

- 区块链精品电子书《商业区块链:开启加密经济新时代》-威廉·穆贾雅

- 区块链精品电子书《人工智能时代,一本书读懂区块链金融 (互联网_时代企业管理实战系列)》-马兆林

-

(function(){

var bp = document.createElement('script');

var curProtocol = window.location.protocol.split(':')[0];

if (curProtocol === 'https'){

bp.src = 'https://zz.bdstatic.com/linksubmit/push.js';

}

else{

bp.src = 'http://push.zhanzhang.baidu.com/push.js';

}

var s = document.getElementsByTagName("script")[0];

s.parentNode.insertBefore(bp, s);

})();

全站首页 | 数据结构 | 区块链| 大数据 | 机器学习 | 物联网和云计算 | 面试笔试

var cnzz_protocol = (("https:" == document.location.protocol) ? "https://" : "http://");document.write(unescape("%3Cspan id='cnzz_stat_icon_1276413723'%3E%3C/span%3E%3Cscript src='" + cnzz_protocol + "s23.cnzz.com/z_stat.php%3Fid%3D1276413723%26show%3Dpic1' type='text/javascript'%3E%3C/script%3E"));本站资源大部分来自互联网,版权归原作者所有!

评论专区